Secara harfiah, jaringan komputer merupakan kumpulan dua atau lebih komputer yang saling terhubung satu sama lain. Saling terhubungnya komputer ini disebabkan oleh adanya kabel ataupun non kabel yang saling terhubung, sehingga komputer bisa membentuk suatu jaringan. Dengan adanya jaringan komputer ini, maka setiap komputer bisa saling bertukar informasi, baik dari server, maupun antar client. Saat ini, penggunaan jaringan komputer tentu saja sudah sangat luas dan juga umum digunakan, terlebih lagi dengan berkembangnya fitur internet yang dapat dengan mudah kita akses, sehingga hal ini dapat menyebabkan kebutuhan akan jaringan komputer semakn besar.

I. KOMPONEN PENYUSUN JARINGAN KOMPUTER:

- PC (PERSONAL COMPUTER)

PC adalah seperangkat peralatan computer yang digunakan oleh satu orang/pribadi, baik di lingkungan kantor, toko, rumah maupun lainnya. computer jenis PC ini berfungsi mengolah data input dan menghasilkan output data informasi sesuai dengan keinginan pengguna atau sering disebut sebagai user. Dalam pengolahan data, mulai dari memasukkan data hingga menghasilkan informasi, computer memerlukan sistem yang merupakan kesatuan elemen sebagai berikut :

Hardware (perangkat keras) adalah sekumpulan komponen perangkat keras di dalam computer yang secara fisik dapat dilihat, diraba dan dirasakan. Hardware dikelompokkan menjadi 4 bagian yaitu :

- Device input atau peralatan input (keyboard, mouse, dll)

- Device process atau peralatan proses dari data input (prosesor, motherboard, memori)

- Device output atau peralatan output (monitor, printer, speaker, dll)

- Device peripheral atau peralatan tambahan lainnya (modem, tv tuner, USB flash, dll)

Software (perangkat lunak) adalah program yang berisi instruksi/perintah sebagai perantara, yang menghubungkan antara hardware dan brainware sehingga menghasilkan informasi sesuai keinginan brainware. Software dibagi menjadi dua golongan yaitu :

- Software operation system (OS) seperti DOS, Windows, Linux, dll.

- Software application (program aplikasi) seperti Microsoft office, database management, program grafis, network software, web design tool, utilities, entertainment and education, dll.

Brainware (pengguna) adalah perangkat yang mengoperasikan dan menjalankan software yang ada di dalam computer, contohnya mengetik surat dengan menggunakan Microsoft word, membuat program aplikasi perusahaan, memperbaiki computer, dll. Berdasarkan kemampuan dan keahlian yang dimiliki, pengguna computer dapat dikelomokkan menjadi beberapa kategori misalnya, programmer, operator, technical support, desainer grafis, dan lain-lain.

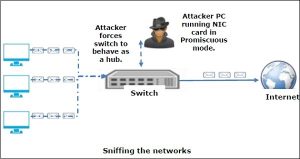

- NIC (NETWORK INTERFACE CARD)

NIC atau sering juga disebut adapter card adalah sebuah kartu elektronik yang dipasang pada semua komputer yang ingin dihubungkan pada suatu network (termasuk komputer server – client). NIC inilah yang berfungsi menghubungkan komputer – komputer pada suatu LAN dan mengijinkan semua komputer tersebut dapat saling berkomunikasi.

- MEDIA TRANSMISI

1.Wire Networkadalah jaringan komputer dengan menggunakan kable sebagai perantaranya. Kabel yang umum digunakan pada jaringan komputer biasanya di sebut dengan kabel UTP (Unshielded twisted-pair). Kabel ini menggunakan bahan dasar tembaga tanpa pelindung di dalamnya, makanya kabel ini dinamakan dengan Unshielded twisted-pair.

2. Wireless Networkadalah jaringan tanpa kabel yang menggunakan media pengantar peralatan radio yang bisa saling terhubung. Jenis- jenis radio yang bisa di gunakan memiliki macam dan ragam yang banyak. Seperti halnya radio yang biasa kita dengar kan yang memiliki frequensi, radio inipun memiliki frequensi yang membatasi tiap-tiap radio tidak saling terhubung. Frequensi yang di gunakan pada radio untuk jaringan komputer biasanya menggunakan frequensi tinggi, seperti 2.4 GHz , 5.8 GHz.

Data-data pada jaringan dapat ditransmisikan melalui 3 media :

- Copper media (media tembaga)

Merupakan semua media transmisi data yang terbuat dari bahan tembagaOrang biasanya menyebut dengan nama kabel Data yang dikirim melalui kabel , bentuknya adalah sinyal-sinyal listrik (tegangan atau arus) digital

- Optical Media (media optik)

- Wireless Media (media tanpa kabel)

Jenis-jenis kabel yang dipakai sebagai transmisi data pada jaringan:

Kabel ini sering digunakan sebagai kabel antena TV, dan disebut juga sebagai kabel BNC (Bayonet Naur Connector). Kabel ini merupakan kabel yang paling banyak digunakan pada LAN, karena memiliki perlindungan terhadap derau yang lebih tinggi, murah. Dan mampu mengirimkan data dengan kecepatan standar.

Keuntungan menggunakan kabel koaksial adalah murah dan jarak jangkauannya cukup jauh

Kekurangannya adalah susah pada saat instalasi Untuk saat ini kabel koaksial sudah tidak direkomendasikan lagi intuk instalasi jaringan

Twisted Pair terdiri dari dua jenis :

– Shielded Twisted Pair (STP)

Kabel STP memiliki kabel pelindung untuk menghindari derau dan perlindungan terhadap cuaca udara di luar gedung.

Keuntungan menggunakan kabel STP adalah lebih tahan terhadap interferensi gelombang elektromagnetik baik dari dari dalam maupun dari luar

Kekurangannya adalah mahal , susah pada saat instalasi (terutama masalah grounding), dan jarak jangkauannya hanya 100m

– Unshielded Twisted Pair (UTP)

Kabel UTP (Unshielded Twisted Pair) adalah jenis kabel yang terdiri dari dua kawat tak terbungkus yang berpilin

Keuntungan menggunakan kabel UTP adalahmurah dan mudah diinstalasi

Kekurangannya adalah rentan terhadap interferensi gelombang elektromagnetik,dan jarak jangkauannya hanya 100m

Bahan dasar dari optical media adalah kaca dengan ukuran yang sangat kecil (skala mikron). Biasanya dikenal dengan nama fibre optic (serat optic) Data yang dilewatkan pada medium ini dalam bentuk cahaya (laser atau inframerah)

Fiber optik disusun menjadi tiga bagian, yaitu:

– Bagian Inti (Core), merupakanbagian lintasan yang dilewati cahaya.

– Bagian Selongsong (Cladding), berfungsi untuk merefleksikan cahaya yang akan memantul keluar, balik kembali ke dalambagian inti

– Bagian Buffer/Coating, merupakanpelindung plastik untuk core dan cladding.

Transmisi serat optik dapat dilakukan melalui dua cara yaitu :

– Multi Mode

Jenis ini, suatu informasi (data) dibawa melalui beberapa lintasan cahaya yang dijalarkanmelalui serat dari satu ujung ke ujung lainnya.

-Single Mode

Transmisi data melalui single mode hanya menggunakansatu lintasan cahaya yang merambat melalui serat. Metode semacam ini dapat menghindarkan ketidakakuratan yang dapat terjadi dalam penyaluran data.

Keuntungan dari fiber optic antara lain :

-Kemampuannya yang baik dalammengantarkan data dengan kapasitas yang lebih besar dalamjarak transmisi yang cukup jauh.

-Kecepatan transmisi yang tinggi hingga mencapai ukuran gigabits, serta tingkat kemungkinan hilangnya data yang sangat rendah.

-Keamanan fiber optic yang tinggi, aman dari pengaruh interferensi sinyal radio, motor, maupun kabel-kabel yang berada di sekitarnya, membuat fiber optic lebih banyak digunakan dalaminfrastruktur perbankan atau perusahaan yang membutuhkan jaringan dengan tingkat keamanan yang tinggi.

-Optic aman digunakan dalamlingkungan yang mudah terbakar dan panas Dalam hal ukuran, fiber optic juga jauh lebih kecil dibandingkan dengan kabel tembaga, sehingga lebih menghemat tempat dalamruangan network data center dimana pun.

Kekurangan fiber optic yaitu :

-Harganya yang cukup mahal jika dibandingkan dengan teknologi kabel tembaga.

-Cukup besarnya investasi yang diperlukan untuk pengadaan sumber daya manusia yang andal, karena tingkat kesulitan implementasi dan deployment fiber optic yang cukup tinggi.

Saat ini sudah banyak digunakan jaringan tanpa kabel (wireless network), transmisi data menggunakan sinar infra merah atau gelombang mikro untuk menghantarkan data. Walaupun kedengarannya praktis, namun kendala yang dihadapi disini adalah masalah jarak, bandwidth, dan mahalnya biaya.

Media transmisi wireless menggunakan gelombang radio frekuensi tinggi. Biasanya gelombang elektromagnetik dengan frekuensi 2.4 Ghz dan 5 Ghz. Data-data digital yang dikirim melalui wireless ini akann dimodulasikanke dalam gelombang elektromagnetik ini.

Keuntungannya wireless :

– Dapat dipergunakan untuk komunikasi data dengan jarak yang jauh sekali. Tergantung LOS (Line of Sight) dan kemampuan perangkat wireless dalam memancarkan gelombang.

– Sangat baik digunakan pada gedung yang sangat sulit menginstall kabel.

Kerugiannya :

– Sulit diperoleh karena spektrum frekuensi terbatas.

– Biaya instalasinya, operasional dan pemeliharaan sangat mahal.

– Keamanandata kurang terjamin.

– Pengaruh gangguan (derau) cukup besar.

– Transfer data lebih lambat dibandingkan dengan penggunaan kabel.

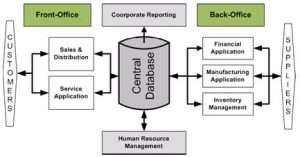

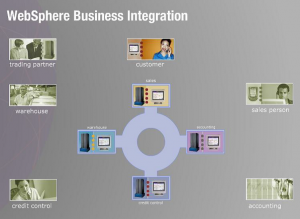

- NETWORK DEVICE

Network adalah jaringan dari system komunikasi data yang melibatkan sebuah atau lebih system komputer yang dihubungkan dengan jalur transmisi alat komunikasi membentuk satu system. Dengan network, komputer yang satu dapat menggunakan data di komputer yang lain. Dapat mencetak laporan di printer komputer yang lain, dapat memberi berita ke komputer yang lain walaupun berlainan area. Network merupakan cara yang sangat berguna untuk mengintegrasi kan system informasi dan menyalurkan arus informasi dari satu area ke area lainnya.

Network dan DDP (Distributed Data Processing) masih merupakan hal yang sulit dibedakan untuk beberapa orang. Network dan DDP memang sanat berhubungan erat, tetapi berbeda konsep. Network merupakan konsep dari jaringan kerja system komunikasi data. Network dapat melibatkan hanya sebuah system kokputer saja dengan beberapa terminal di lokasi yang berbeda atau melibatkan beberapa system komputer di lokasi yang berbeda.

Sedang DDP merupakan salah satu dari bentuk system komunikasi data DDP dari definisinya. Harus melibatkan dua atau lebih system komputer yang independent tetapi dapat berhubungan satu dengan yang lainnya. Jadi DDP harus terdiri dari komunikasi data dua atau lebih system komputer. Sedang network dapat terdiri dari sebuah system komputer saja dengan beberapa terminal. Network dapat berupa off-line communication system, remotejob entry system, realtime system, time sharing system ataupun DDP system. Karena semakin murahnya komputer mikro dan alat-alat input/output lainnya, maka DDP network sekarang banyak diterapkan.

Komponen Network

Komponen dari suatu network adalah node dan link. Node adalah titik yang dapat menerima input data ke dalam network atau menghasilkan output informasi atau kedua-duanya. Node dapat berupa sebuah printer atau alat-alat cetak lainnya, atau suatu PC atau micro computer sampai mainframe computer yang raksasa atau modem atau multiplexer.

Link adalah channel atau jalur transmisii atau carrier untuk arus informasi atau data diantara node. Link dapat berupa kabel microwave system, laser system atau satellite system. Network yang masing-masing node terletak di lokasi yang berjauhan satu dengan yang lainnya dan menggunakan link berupa jalur transmisi jarak jauh disebut dengan WAN (Wide Area Network), sedang network yang masing-masing node terpisah dalam jarak yang local dan menggunakan link berupa jalur transmisi kabel disebut dengan LAN (Local Area Network).

WAN dan LAN

WAN (Wide Area Network) merupakan jaringan dari system komunikasi data yang masing-masing node berlokasi jauh (remote location) satu dengan yang lainnya. WAN disebut juga dengan nama remote network atau external network atau long distance network.

LAN (Local Area Network) adalah suatu network yang terbatas dalam jarak area setempat (local). Network ini banyak digunakan dalam satu perusahaan yang menghubungkan antara departemen-depatremen dalam 1 gedung. LAN berbeda dengan external network. LAN dapat menggunakan kabel untuk transmisi datanya (sebagai link) sedang external nework masih perlu menggunakan jalur-jalur komunikasi tambahan misalnya telepon, satelit dan lain-lainnya. Biasanya LAN berbentuk star network atau bus network. Terdapat sejumlah perangkat yang melewatkan aliran informasi data dalam sebuah LAN. Penggabungan perangkat tersebut akan menciptakan infrastruktur LAN.

Perangkat-perangkat tersebut adalah:

– Repeater, bekerja pada layer fisik jaringan, menguatkan sinyal dan mengirimkan dari satu repeater ke repeater lain. Repeater hanya berfungsi membantu menguatkan sinyal yang melemah akibat jarak, sehingga sinyal dapat ditransmisikan ke jarak yang lebih jauh.

– Bridge adalah “intelligent repeater”. Bridge digunakan untuk menghubungan antar jaringan yang mempunyai protokol yang sama. Hasil akhirnya adalah jaringan logis tunggal. Bridge juga dapat digunakan jaringan yang mempunyai media fisik yang berbeda.

– Hub menghubungkan semua komputer yang terhubung ke LAN. Hub adalah repeater dengan jumlah port banyak (multiport repeater). Hub tidak mampu menentukan tujuan; Hub hanya mentrasmisikan sinyal ke setiap line yang terkoneksi dengannya, menggunakan mode half-duplex.

– Switch menghubungkan semua komputer yang terhubung ke LAN, sama seperti hub. Perbedaannya adalah switch dapat beroperasi dengan mode full-duplex dan mampu mengalihkan jalur dan memfilter informasi ke dan dari tujuan yang spesifik.

– Router adalah peningkatan kemampuan dari bridge. Router mampu menunjukkan rute/jalur (route) dan memfilter informasi pada jaringan yang berbeda. Beberapa router mampu secara otomatis mendeteksi masalah dan mengalihkan jalur informasi dari area yang bermasalah.

– Modem, semua saluran jaringan komputer memerlukan modem pada tiap ujungnya. Modem dirancang untuk beroperasi pada kecepatan tertentu biasanya 300, 1200, 2400, 4800 atau 96000 bit per detik dan seterusnya kecepatan modem menentukan kecepatan transmisi data.

– Kabel

kabel-kabel sangat jelas digunakan untuk menghubungkan perangkat komunikasi satu sama lain untuk membentuk suatu jaringan. Ada berbagai jenis kabel, kabel yang umum digunakan adalah 10baseT/CAT5, kabel koaksial, Ethernet dan kabel serat optik. Serat optik adalah yang paling mahal karena memungkinkan transfer data dengan kecepatan cahaya. Ini adalah solusi mahal yang sebagian besar yang mengadopsi ialah oleh sektor korporasi. Namun dalam perkembangan terakhir kabel serat optik sekarang sedang digunakan dalam jaringan rumah dan juga digunakan sebagai sarana untuk terhubung ke internet.

Transmisi data dalam LAN punya kecepatan yang berbeda-beda dan dapat dikategorikan sebagai berikut.

HIGH SPEED NETWORK

Kapasitas transmisi data lebih besar dari 20 MBps (Mega Bit per second atau juta bit per detik) yang biasanya diterapkan dalam LAN untuk mainframe computer yang besar. Contoh: · Loosely Coupled Network (Control Data Coorporation), Hyperchannel (Network System Coorporation)

MEDIUM SPEED NETWORK

Kapasitas transmisi data sekitar 1 MBps – 20 MBps yang biasanya diterapkan untuk mainframe computer yang kecil atau minicomputer.

LOW SPEED PC NETWORK

Kapasitas transmisi data lebih kecil dari 1 MBps, biasanya diterapkan untuk personal computer.

- NETWORK OPERATING SYSTEM (NOS)

Network Operating System (NOS). Seperti halnya Operating System yang mengatur kinerja sebuah komputer, NOS adalah Operating System yang khusus dikembangkan untuk bertanggungjawab atas Network System. Saat ini terdapat 5 platform Network Operating System yang dikenal luas di dunia Networking yaitu NOS dengan platform NetWare/OES, Windows Server, Unix, Linux dan Mac OS X Server.

Dari segi range kompatibilitas hardware UNIX sangatlah sulit untuk dikalahkan. OS ini dapat bekerja dalam tipe prosesor yang sangat bervariasi. Kemudian diikuti Linux, kemudian Windows, NetWare (Open Enterprise Server) dan yang terakhir adalah Mac OS X Server. Jika anda menggunakan hardware dengan tipe-tipe tertentu ada baiknya untuk memperhatikan penggunaan OS ini.

Setiap platform NOS ini memiliki kekuatan sendiri-sendiri. NetWare sangatlah tangguh dengan file servernya. NetWare juga sangat sulit dikalahkan dalam hal Directory Services Power dan lebih unggul dibanding Windows. Namun sayangnya NetWare sudah sangat jarang digunakan. Windows Server merupakan server aplikasi yang sangat baik dengan range aplikasi yang sangat luas. Sementara UNIX dan Linux menawarkan power dan fleksibilitas dengan menawarkan banyak sekali tipe aplikasi network. Mac OS X sangat Powerful namun sangat terbatas penggunaannya terkait dengan penggunaan hardware semua perangkat Apple.

II. KONSEP DATABASE DAN APLIKASINYA

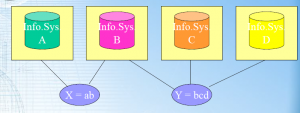

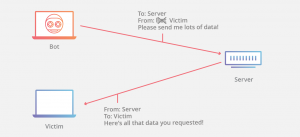

Database adalah suatu susunan/kumpulan data operasional lengkap dari suatu organisasi/perusahaan yang diorganisir/dikelola dan simpan secara terintegrasi dengan menggunakan metode tertentu dengan menggunakan komputer sehingga mampu menyediakan informasi yang diperlukan pemakainya.

Konsep dasar database adalah kumpulan dari catatan, atau potongan dari pengetahuan. Sebuah database memiliki penjelasan terstruktur dari jenis fakta yang tersimpan di dalamnya: penjelasan ini disebut skema. Ada banyak cara untuk mengorganisasi skema, atau memodelkan struktur database: ini dikenal sebagai database model atau model data. Model yang umum digunakan sekarang adalah model relasional, yang menurut istilah yaitu mewakili semua informasi dalam bentuk tabel yang saling berhubungan dimana setiap tabel terdiri dari baris dan kolom (definisi yang sebenarnya menggunakan terminologi matematika). Dalam model ini, hubungan antar tabel diwakili dengan menggunakan nilai yang sama antar tabel.

Pada zaman era teknologi saat ini, penyimpanan dan perawatan data sudah dilakukan secara elektrik dengan menggunakan perangkat komputer.

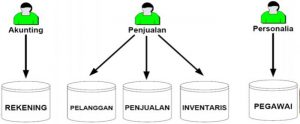

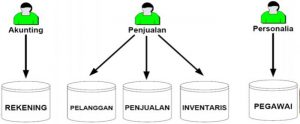

Berikut ini adalah perbedaan sistem file tradisional dan database:

Sistem file tradisional adalah sistem yang menggunakan pengolahan data secara tradisional dengan cara menyimpan record – record dari file yang terpisah berdasarkan kebutuhan informasi,

sedangkan,

Sistem file database adalah sekumpulan data yang teringentrasi yang diorganisasikan untuk memenuhi kebutuhan para pemakai di dalam suatu organisasi.

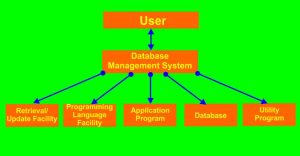

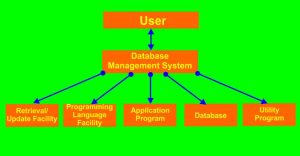

Sistem file database mengelola data menggunakan DBMS (Database Management System).

DBMS merupakan perangkat lunak yang menangani semua pengaksesan ke sistem basis data dan merupakan media perantara user dengan basis data yang tersimpan dalam disk.

- Istilah-Istilah Dasar Database

Beberapa istilah database yang perlu diketahui yaitu:

a. Enterprise

Suatu bentuk organisasi seperti : bank, universitas, rumah sakit, pabrik, dsb. Data yang disimpan dalam basis data merupakan data operasional dari suatu enterprise. Contoh data operasional : data keuangan, data mahasiswa, data pasien.

b. Entitas

Suatu obyek yang dapat dibedakan dari lainnya yang dapat diwujudkan dalam basis data. Contoh Entitas dalam lingkungan bank terdiri dari : Nasabah, Simpanan, Hipotik Contoh Entitas dalam lingkungan universitas terdiri dari : Mahasiswa, mata kuliah

c. Himpunan Entitas

Kumpulan dari beberapa entitas. Contoh: semua nasabah dan semua mahasiswa.

d. Atribut (elemen data)

Karakteristik dari suatu entitas. Contoh: Entitas mahasiswa atributnya terdiri dari NIM, nama, alamat, tanggal lahir.

e. Nilai Data (data value)

Isi data / informasi yang tercakup dalam setiap elemen data. Contoh: atribut nama mahasiswa dapat berisi nilai data (Hafiz, Rahmad, Ronaldi, Rudy).

f. Kunci Elemen Data

Tanda pengenal yang secara unik mengidentifikasikan entitas dari suatu kumpulan entitas. Contoh Entitas Mahasiswa yang mempunyai atribut-atribut npm, nama, alamat, tanggal lahir menggunakan Kunci Elemen Data NIM.

2. Komponen Database

Untuk membuat sebuah database dibutuhkan beberapa komponen yang akan mendukung dalam pengerjaan database tersebut, yaitu sebagai berikut:

- Hardware

Berupa perangkat komputer standar, media penyimpanan sekunder dan media komunikasi untuk sistem jaringan.

2. Software

Perangkat lunak yang berperan untuk mengendalikan seluruh sumber daya dan melakukan operasi dasar dalam sistem komputer.

Perangkat lunak ini harus sesuai dengan DBMS yang digunakan.

3. Database

Database yang mewakili sistem tertentu untuk dikelola. Sistem basis data (database) dapat terdiri lebih dari satu database.

4. DBMS

Perangkat lunak yang digunakan untuk mengelola dabase.

Contoh software database sederhana: dBase, Foxbase, MS.Access, MS.Foxpro dan Borland Paradox. Contoh software database komplek: Borland-Interbase, MS SQL, Oracel, Informix, Sybase.

5. User (Pengguna)

Orang-orang yang berinteraksi dengan sistem basis data, mulai dari yang merancang basis data sampai menggunakan pada tingkat akhir. Contoh: Programmer, Casual user, End user dan Specialized user.

3. Data Pada Database Dan Hubungannya

Ada 3 jenis data pada sistem database, yaitu:

- Data operasional dari suatu organisasi, berupa data yang disimpan didalam database

- Data masukan (input data), data dari luar sistem yang dimasukan melalui peralatan input (keyboard) yang dapat merubah data operasional

- Data keluaran (output data), berupa laporan melalui peralatan output sebagai hasil dari dalam sistem yang mengakses data operasional

Keuntungan menggunakan database:

- Kerangkapan data dapat diminimalkan

Jika file-file database dalam program aplikasi diciptakan oleh perancang yang berbeda pada waktu yang berselang cukup lama akan menimbulkan kerangkapan data pada beberapa bagian.

2. Inkonsistensi data dapat dihindari

Database yang terbebas dari kerangkapan data akan terhindar dari munculnya data-data yang tidak konsisten.

3. Multiuser

Database dapat diakses oleh banyak user untuk dapat meng-update data secara simultan.

4. Standarisasi data dapat diterapkan

Mengontrol database secara terpusat yang dapat membuat DBA menerapkan standarisasi data yang tersimpan untuk memudahkan pemakaian, pengiriman maupun penukaran data.

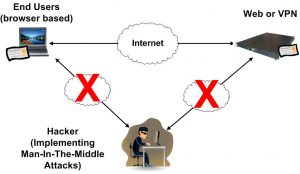

5. Keamanan data terjamin

Akses ke basis data dapat diatur sehingga hanya user tertentu yang mempunyai wewenang saja bisa mengakses.

Kerugian menggunakan database:

1. Biaya

Biaya yang digunakan untuk mendapat software dan hardware yang tepat sangatlah mahal begitupun biaya untuk perawatannya.

2. Sangat kompleks

Semakin kompleks suatu sistem maka semakin mudah terjadi error dan semakin sulit perawatannya.

3. Resiko yang terpusat

Adanya data rangkap kecil yang mengakibatkan data hilang selama proses aplikasi berlangsung.

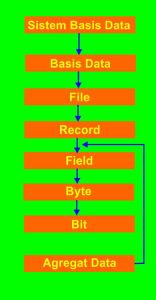

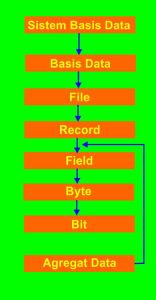

4. Hierarki dari Sebuah Database

Hierarki dari sebuh database dapat dijelaskan dari gambar berikut ini:

Penjelasan:

a. Database adalah kumpulan dari beberapa tipe record yang berbeda – beda, memiliki hubungan antar record dan rinci data terhadap objek tertentu.

b. File adalah kumpulan dari record yang sejenis dan tersimpan dalam media penyimpanan sekunder

c. Record adalah kumpulan dari field (atribut/data item) yang saling berhubungan terhadap obyek tertentu.

Record dibagi dalam 2 macam yaitu:

Fixes Length Record : (field dalam record yang memiliki ukuran tetap).Contoh: linked list dan array

Variable Length Record: (field dalam record yang memiliki ukuran yang berbeda)

d. Field adalah merupakan unit terkecil yang disebut data. Atau dapat dikatakan sebagai kumpulan dari beberapa byte.

e. Byte adalah bagian terkecil yang dialamatkan dalam memory. Atau dapat dikatakan sebagai kumpulan dari beberapa bit.

f. Bit adalah system biner yang terdiri dari dua macam nilai yaitu 1 dan 0. Sistem biner merupakan serangkaian komponen yang dapat membedakan dua macam keadaan, yaitu ada teganan dan tidak ada tegangan yang masuk ke rangkaian tersebut.

5. Ada Beberapa Fase Proses Perancangan Database:

- Pengumpulan dan Analisa

- Menentukan kelompok pemakai dan bidang-bidang aplikasinya

- Peninjauan dokumentasi yang ada

- Analisa lingkungan operasi dan pemrosesan data

- Daftar pertanyaan dan wawancara

- Perancangan database secara konseptual

- Perancangan skema konseptual

- Perancangan transaksi yang akan terjadi dalam database.

- Pemilihan DBMS

- Faktor teknis, contoh : Tipe model data ( hirarki, jaringan atau relasional ), Struktur penyimpanan dan jalur pengaksesan yang didukung sistem manajemen database, Tipe interface dan programmer, Tipe bahasa query

- Faktor Ekonomi, Politik dan organisasi Faktor-faktor ekonomi: Biaya penyiadaan hardware dan software, Biaya konversi pembuatan database, Biaya personalia, dan lain-lain.

6. Aplikasi Database Dalam Life Cycle

Pendefinisian Sistem (System definition)

Pendefinisian ruang lingkup dari sistem database, pengguna dan aplikasinya.

- Perancangan Database (Database Design)

Perancangan database secara logika dan fisik pada suatu sistem database sesuai dengan sistem manajemen database yang diinginkan.

- Implementation

Pendefinisian database secara konseptual, eksternal dan internal, pembuatan file–file database yang kosong serta implementasi aplikasi software.

- Pengambilan dan Konversi Data (Loading atau data convertion)

Database ditempatkan dengan baik, sehingga jika ingin memanggil data secara langsung ataupun merubah file–file yang ada dapat di tempatkan kembali sesuai dengan format sistem databasenya.

- Konversi Aplikasi (Aplication conversion) Pengkonversian aplikasi agar dapat berjalan dengan database baru.

- Pengujian dan Validasi (Testing dan Validation) Pengujian dengan menjalankan database dengan memberikan data-data “real” untuk menemukan kesalahan yang mungkin terjadi.

- Monitoring dan Maintenance

Montoring adalah proses pemantau performa dari database, jika performa database menurun maka dapat dilakukan proses tuning dan reorganized maintenance adalah proses manajemen database selama database berjalan dan jika ada perubahan maka dapat dilakukan upgrade.

7. 15 Macam macam Database dan Penjelasannya:

- JSON

JSON ( JavaScript Object Notation ) merupakan format file yang menggunakan teks untuk mengirimkan data, JSON sangat umum di gunakan untuk komunikasi (pertukaran data) pada web browser dan web server sehingga memungkinkan sinkronisasi data dapat di lakukan secara real-time.

JSON berasal dari JavaScript, walaupun JSON kerap kali di anggap sebagai pengembangan dari XML dengan gaya bahasa AJAX, namun saat ini telah di kembangkan menjadi “bahasa format data” yang independen, file JSON menggunakan ekstensi khusus/tersendiri yaitu “*.json”.

- XML

Extensible Markup Language atau XML adalah bahasa mark-up yang merupakan seperangkat aturan untuk mengkodekan dokumen dalam format yang dapat di baca manusia dan dapat di baca oleh mesin. XML menekankan generalisasi sehingga menghasilkan format data tekstual dan dapat di gunakan untuk representasi struktur basis data termasuk sinkronisasi data secara real-time, cocok di gunakan untuk menangani basis data pada web browser dan web server, XML di nilai banyak memiliki kemiripan dengan JSON terutama dari segi struktur.

- MySQL

MySQL adalah salah satu sistem manajemen basis data relasional, MySQL adalah komponen utama perangkat lunak aplikasi LAMP. LAMP adalah akronim untuk “Linux, Apache, MySQL, Perl / PHP / Python”. Aplikasi yang menggunakan database MySQL antara lain: TYPO3, MODx, Joomla, WordPress, phpBB, MyBB, dan Drupal. MySQL juga digunakan di banyak situs berskala besar dan besar, termasuk Google (meskipun tidak untuk pencarian), Facebook, Twitter, Flickr, dan YouTube.

- PostgreSQL

PostgreSQL ( sering di sebut Postgres ), merupakan sistem pengelolaan basis data relasional, fungsi utamanya adalah menyimpan data dengan aman dan mengembalikan data tersebut sebagai respon atas permintaan dari aplikasi perangkat lunak lainnya. Hal tersebut dapat menangani beban kerja mulai dari aplikasi mesin tunggal kecil sampai aplikasi Internet yang besar dengan banyak pengguna bersamaan. Pada macOS Server, PostgreSQL adalah basis data default, PostgreSQL juga tersedia untuk Microsoft Windows dan Linux (disertakan dalam sebagian besar distribusi/distro).

- MongoDB

MongoDB merupakan perangkat lunak basis data berorientasi dokumen cross platform dan open source. Diklasifikasikan sebagai program basis data NoSQL, MongoDB menggunakan dokumen mirip denga skema JSON. MongoDB dikembangkan oleh MongoDB Inc.

- MariaDB

MariaDB di kembangkan dari sistem manajemen basis data relasional MySQL. Pengembangan di pimpin oleh beberapa pengembang asli MySQL yang bercabang karena kekhawatiran atas akuisisi oleh Oracle Corporation. MariaDB bermaksud untuk mempertahankan kompatibilitas yang tinggi dengan MySQL dan cocok dengan API MySQL serta perintahnya.

MariaDB termasuk mesin penyimpanan XtraDB untuk mengganti InnoDB, serta mesin penyimpanan baru bernama Aria, yang bermaksud menjadi mesin transaksional dan non-transaksional bahkan mungkin mesin tersebut akan disertakan dalam versi MySQL di masa mendatang.

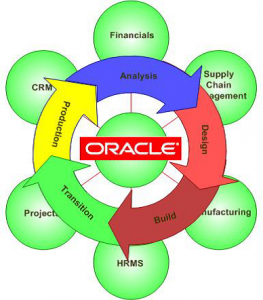

- Oracle Database

Oracle Database (biasanya disebut sebagai Oracle RDBMS atau hanya sebagai Oracle saja) adalah sistem manajemen basis data relasional yang diproduksi dan dipasarkan oleh Oracle Corporation.

Penggunaan basis data Oracle mengacu pada struktur memori server-side sebagai SGA (System Global Area). SGA biasanya menyimpan informasi cache seperti buffer data, perintah SQL, dan informasi pengguna. Selain penyimpanan, basis data juga terdiri dari redo log online (atau log saja), yang menyimpan riwayat transaksional.

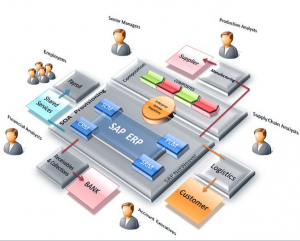

- SAP HANA

SAP HANA merupakan sistem pengelolaan basis data relasional, berorientasi pada kolom dan pada hubungan antar tabel. SAP HANA di kembangkan dan di pasarkan oleh SAP SE. Fungsi utamanya sebagai database server adalah menyimpan dan mengambil data sesuai permintaan aplikasi. Selain itu, SAP HANA juga melakukan analisis lanjutan (analisis prediktif, pemrosesan data spasial, analisis teks, pencarian teks, analisis streaming, pemrosesan data grafik) dan mencakup kemampuan ETL serta server aplikasi.

- MemSQL

MemSQL adalah sistem manajemen basis data SQL terdistribusi dan in-memory. MemSQL juga termasuk sistem manajemen basis data relasional (RDBMS). MemSQL mengkompilasi Structured Query Language (SQL) ke dalam kode mesin melalui proses pembuatan kode yang disebut “code generation“.

- IBM Db2

IBM Db2 merupakan produk database server yang dikembangkan oleh IBM. IBM Db2 mendukung model relasional, namun dalam beberapa tahun terakhir IBM Db2 telah diperluas untuk mendukung fitur relasional dan struktur non-relasional seperti JSON dan XML.

Secara historis IBM Db2 tidak seperti vendor database lainnya, IBM menghasilkan platform khusus untuk produk DB2 pada masing-masing sistem operasi utamanya. Namun, pada 1990-an, IBM mulai menghasilkan produk DB2 yang umum, dirancang dengan basis kode umum untuk berjalan di berbagai platform (tidak harus produk IBM).

- Firebird

Firebird adalah sistem manajemen basis data SQL relasional yang open source dan berjalan di Linux, Microsoft Windows, Mac OS X dan berbagai sistem operasi Unix-like. Basis data Firebird merupakan cabang dari edisi open source Borland Interbase pada tahun 2000, namun sejak Firebird 1.5, kode tersebut sebagian besar telah ditulis ulang.

- Interbase

Interbase adalah sistem manajemen basis data relasional (RDBMS) yang saat ini dikembangkan dan dipasarkan oleh Embarcadero Technologies (dulu Borland). Interbase berbeda dari RDBMS lain dengan “footprint” yang minim, persyaratan administrasi yang mendekati nol, dan arsitektur multi-generasi. Interbase berjalan di sistem operasi Microsoft Windows, macOS, Linux, Solaris serta iOS dan Android.

- Microsoft SQL Server

Microsoft SQL Server adalah sistem manajemen basis data yang dikembangkan oleh Microsoft. Sebagai server database, Microsoft SQL Server adalah produk perangkat lunak dengan fungsi utama menyimpan dan mengambil data sesuai permintaan aplikasi perangkat lunak lain yang mungkin berjalan baik di komputer yang sama atau pada komputer lain melalui jaringan (termasuk Internet).

Microsoft memasarkan setidaknya 12 edisi berbeda dari Microsoft SQL Server, ditujukan untuk pengguna yang berbeda dan untuk beban kerja mulai dari aplikasi mesin tunggal kecil hingga aplikasi yang menghadapi Internet besar dengan banyak pengguna bersamaan.

- Microsoft (Office) Access

Microsoft Access merupakan sistem manajemen basis data (database management system / DBMS) dari Microsoft yang menggabungkan Microsoft Jet Database Engine dengan antarmuka dan alat pengembangan perangkat lunak. Access adalah bagian dari rangkaian aplikasi Microsoft Office, termasuk dalam edisi Profesional dan edisi yang lebih tinggi atau dijual terpisah (hanya Microsoft Access saja).

Microsoft Access menyimpan data dalam formatnya sendiri berdasarkan Microsoft Jet Database Engine. Access juga dapat mengimpor atau menghubungkan langsung ke data yang tersimpan dalam aplikasi dan database lain. Pengembang perangkat lunak dapat menggunakan Microsoft Access untuk mengembangkan perangkat lunak. Seperti aplikasi Microsoft Office lainnya, Access didukung oleh Visual Basic for Applications (VBA), DAO (Data Access Objects), ActiveX Data Objects, dan banyak komponen ActiveX lainnya.

Microsoft Access cocok di gunakan pada sistem informasi dengan basis data terdistribusi, basis data Microsoft Access disimpan dalam file berekstensi .mdb atau .accdb dan tidak memerlukan server basis data aktif sehingga cenderung bersifat “portable”, Microsoft Access juga mendukung relasional (hubungan) antar tabel sehingga jika boleh Saya akan menyebutnya dengan “miniatur RDBMS”. Microsoft Access juga dapat dengan mudah di-import ke dalam berbagai sistem manajemen basis data “besar” seperti Microsoft SQL Server, MySQL, Oracle, dan lain sebagainya.

- SQLite

SQLite merupakan sistem manajemen basis data yang terdapat dalam library pemrograman C. Berbeda dengan banyak sistem manajemen basis data lainnya, SQLite bukanlah mesin basis data client-server. Sebaliknya, SQLite tertanam ke dalam program akhir sehingga SQLite cocok di gunakan untuk mendukung penyimpanan data akhir pengguna akhir (End-User).

SQLite cukup populer untuk di gunakan sebagai perangkat lunak basis data yang di taman untuk penyimpanan lokal / klien dalam perangkat lunak aplikasi seperti peramban web. Bisa di bilang basis data yang paling banyak digunakan, seperti yang sekarang digunakan oleh beberapa peramban web, sistem operasi, dan sistem embedded yang luas (seperti ponsel), SQLite juga telah terintegrasi dengan banyak bahasa pemrograman.

Demikian pembahasan tentang komponen penyusun jaringan Komputer dan konsep Database, semoga artikel ini bisa memberi pengetahuan dan wawasan tambahan terhadap para pembaca sekalian.

SUMBER:

https://puruhitas.blog.uns.ac.id/2016/01/30/komponen-jaringan-komputer/

https://www.tifkom.net/2015/07/belajar-konsep-dasar-database_26.html

http://cuplis.net/2009/03/28/konsep-dasar-basis-data/

https://dosenit.com/kuliah-it/database/macam-macam-database